¿Mi contraseña ha sido comprometida? Cada cierto tiempo es común la ruptura de seguridad en grandes sitios de Internet, teniendo muchas veces como objetivo o como valor secundario, el secuestros de las credenciales de los usuarios. Esto se traduce en millones y millones de credenciales expuestas y comprometidas, que pese a los avisos, formaran parte de un sistema de venta de credenciales, y engrosaran las bases de datos con hashes (difícil traducir a una palabra un «clave larga generada por un algoritmo generado por una función digest») que luego serán utilizadas en millones de nuevas intromisiones a particulares y empresas. Con ello al igual que aparecieron sitios para la venta de credenciales, aparecen bases de datos que permiten consultar hashes, aparecieron otros del tipo Have I Been pwned? o Hesidohackeado

Contenidos

¿Mi contraseña ha sido comprometida?

Gestores de contraseñas

Uno de los mayores errores de los usuarios de servicios de Internet, es el uso de la misma contraseña para todo. Cierto es que la cuestión es pesada, pues a día de hoy tenemos decenas sino cientos de sitios en los que debemos autentificarnos, y por otro lado, muchos usuarios y sitios, no están conformes con el uso de sistemas de autenticación compartida como OAuth, al final muchos optan por el uso de una única contraseña o a lo sumo, una para lo mas importante y otra para lo banal.

Seguridad en el hosting

Uno de los mayores problemas a los que nos enfrentamos en las empresas de hosting, vps, es la inseguridad a la que se ven sometidas las cuentas de nuestros clientes y de sus servicios, por su falta de responsabilidad con la seguridad, la gran mayoría por desconocimiento. Aunque forcemos el uso de contraseñas complejas en los planes de hosting, las cuentas de correo, o el acceso a MySQL, incluyendo por ello el mal genio que adquieren algunos por verse obligados a usar contraseñas medianamente seguras, de nada nos sirve si al final el cliente usa las misma contraseña para todo.Esto es una serio handicap para la seguridad de los sitios. Por eso recomendamos el uso de aplicaciones para la gestión de contraseñas, como

- Dashlane con version Freemium y otra de pago. Sincronización entre dispositivos, control de contraseñas repetidas, avisos inmediatos de contraseñas que pueden haber sido pwned, autologin, y muchas más funciones.

- Keepass para los amantes del OpenSource, y con múltiples módulos adicionales que te permiten usar en casi todos los navegadores y S.O.

- 1Password, similar a KeePass pero mas liviano y fácil de usar, y se puede sincronizar a través de DropBox. La pega es de pago y no tiene freemium. No tienes app para Linux.

- LastPass similar a Dashlane, que en su momento abandone por su pesadez en mis Mac, a causa de un javascript mas que pesado, aunque ahora me dicen que es mucho más liviano.

Estos gestores como norma general y dependiendo de cada uno tienen entre sus características:

- Aviso de contraseña ya utilizada

- Avisos inmediatos de posible contraseña pwaned tras el deface de un sitio

- Control de calidad de la contraseña. (Algunos incluyen verificación para comprobar que el hash no este incluido en alguna lista)

¿Cuál es el alcance de que mi contraseña este tomada (pwned)?

Una vez que la intrusión a un sitio es alcanzada, y el cracker obtiene las bases de datos que incluyen la lista de usuarios y contraseñas, estas suelen ser publicadas en la red oscura y estar a disposición, unas veces de forma gratuita y otra mediante el pago, por lotes o en su totalidad.

pwned

El término pwned procede de «owned» u «own», e indica el sometimiento o la humillación de un rival, generalmente usado en la cultura de los juegos («You just got pwned!»)Evidentemente, las contraseñas están guardadas en formatos más o menos seguros (MD5, SHA1,..) pero estos hash se incorporan a las bases de datos de los malos, para sus ataques de diccionario, y aquí comenzamos a depender de como están los sistemas donde estén usadas esas contraseñas, y su preparación ante los ataques por fuerza bruta.

Sistemas de cifrado

MD5 (Message-Digest Algorithm) esta algo obsoleto para la seguridad, ya que es susceptible a la fuerza bruta y ataques de diccionario, pero aun hoy en dia es muy común su uso. SHA (Secure Hash Algorithm) es bastante más seguro que el MD5 y tiene diferentes versiones. SHA-1, SHA-256. SHA-384, y SHA-512 Otros sistemas más seguros usan bcrypt e implementaciones de PBKDF2 (PBKDF2WithHmacSHA1)Si usamos la misma contraseña, ponemos mucho más fácil su intento de uso en otros sitios web y servicios, donde usamos las mismas credenciales.

Pero esto es un poco paranoico

«Mis sistemas están protegidos contra los ataques por fuerza bruta, incluido desde IP distintas (ataques distribuidos)»

Te contaré algo de la Internet oscura (Deep Internet = Dark web & Dark Net), sobre todo a ti que crees que lo sabes todo sobre seguridad, y te encuentras en la creencia de que tu firewall te protege de esto pues lo configuraste contra ataques distribuidos (desde distintas IP), o que tu Mod Security hace lo propio,

- En la configuración de tu firewall, dejaste en TTL (Time To Live) de 3600 segundos para controlar los intentos de acceso a un sitio, por 3 intentos fallidos. No podías ampliarlo más, pues de lo contrario el sistema sufriría una recarga importante de consumo en los recursos debido al uso intensivo de I/O en la lectura de logs, y en el número de lineas en tu iptables. Y esto es fácil detectarlo para un cracker.

- Ampliaste tu configuración para detectar ataques de fuerza bruta desde distintas IPs (ataque distribuido), pero claro también tuviste que limitarlo, por cuestión de recursos

- Estabas al día en todos las actualizaciones de seguridad, de tu sistema.

- No permitías el acceso a la red Tor.

Pero ocurrió que:

- El atacante, conoce perfectamente la red oscura, y alquilo unas miles de ip pertenecientes a diversas bootnet (servidores zoombi que son usados sin permiso del usuario, para actividades ilícitas)

- No era un principiante que usaba Tor, o NorVPN, ni Rifffle ni otras más oscuras.

- El cracker que te atacaba, no era un script-kiddie, sino un tipo que bien por cuenta propia o bien pagado, tenía que penetrar en tus servicios. Y como tal, sabe determinar, las posibles pautas de tu sistema de seguridad.

- Solo tenía que armar el script, y con el uso de diccionarios, aquella contraseña tuya que ya estaba en las listas, y un poco de cabeza, era cuestión de esperar. Quizás unos minutos, quizás unas horas.

Al final, el atacante reventó tu sitio, en un par de horas, con calma. Sin hacer ruido, se llevo los datos de tus clientes, y nuevamente más usuarios y mas contraseñas con su hash. Te diste cuenta, cuando de repente, algunos clientes sospecharon, y al repetirse el reclamo del posible problema investigaste, y zas. Descubriste que te entraron hasta la cocina.

Imagínate que tu contraseña es la misma para otros 30 servicios más… la gracia puede ser terrorífica.

No hay nada más inseguro, que aquello que creemos que es seguroAnonymous

Have I been pwaned (HIBP)?

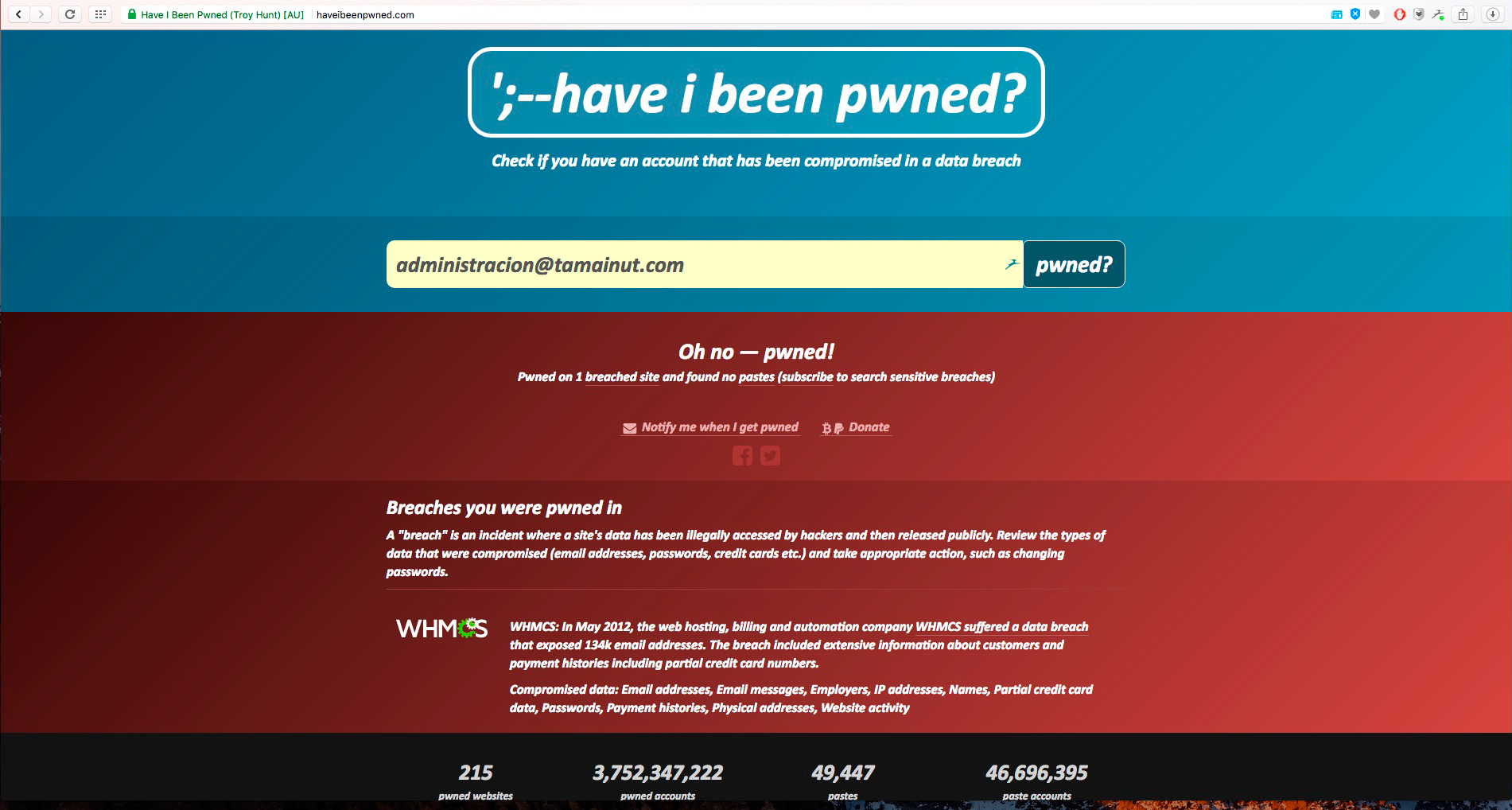

Igual que en esa red oscura y malvada, surgen lugares de compraventa de información sensitiva, ordenadores zombi, VPN anonimizadoras, de la red normal aparecen sitios como Have I Been Pwaned, BreachAlarm o Hesidohackeado, que nos pueden servir para saber que posibilidades tenemos de andar confiados con alguna contraseña, de esas que usamos para todo, o de esas que son una secuencia que nos aprendimos y que luego cambiamos según el servicio. (entono el mea culpa, pues lo estuve haciendo durante años), y ellos nos dirán, si podemos estar en peligro, desde cuando, (si tu gestor de contraseñas es una buen gestor te dirá la fecha de los cambios de contraseña, útil para no perder el tiempo en falsos positivos)

Recuerda, no uses la misma contraseña, no uses secuencias nemotécnicas, amplia el número de caracteres, introduce caracteres extendidos, cambialá regularmente.

Enlaces externos:

-

- Who Ran Leakedsource.com?

- How To Tell If You Have Been Hacked

Un buen artículo sobre el tema con diferentes perspectivas

Imagen descargada de Freepik

Comparte este artículo

Comparte este articulo en